Wij zijn |

Wat is Kali Linux

Je bent jezelf aan het verdiepen in pentesting en kan er eigenlijk niet omheen: Kali Linux. Elke pentester lijkt dit wel te gebruiken, maar wat is het nu eigenlijk en hoe kan jij het veilig gebruiken?

Kali Linux is een Linux distributie dat gebaseerd is op het bekendere Debian. Omdat het Linux is, is het mogelijk om Kali op meerdere apparaten te gebruiken. Zo kan je het naast een laptop ook op een telefoon of Raspberry Pi installeren en gebruiken.

Kali Linux werd in 2013 uitgebracht door de organisatie Offensive Security. Deze organisatie is onder andere bekend door zijn opleidingen en certificeringen in de branche, zoals het OSCP. De ontwikkeling van Kali Linux is geïnspireerd door hun vorige pentestdistributie genaamd BackTrack. Zowel BackTrack als Kali linux zijn open-source en gratis te gebruiken.

Wat is Kali Linux

Door wie wordt Kali Linux gebruikt?

Kali Linux wordt voornamelijk gebruikt door de doorgewinterde security professionals zoals pentesters. Hoewel kenners het vaak afraden kan Kali ook gebruikt worden door beginners. Het kan in het begin echter een uitdaging zijn om veel in een terminal te werken. Het “single root user”-principe binnen Kali kan deze drempel echter verlagen. Daarnaast is er binnen Kali Linux ook tooling die gebruikt kan worden om een digitaal forensisch onderzoek mee uit te voeren. Door deze brede inzetbaarheid wordt Kali Linux soms ook wel het Zwitserse zakmes voor cyberspecialisten genoemd.

Waarom Kali Linux?

Veel mensen denken dat Kali Linux alleen bedoeld is voor het hacken van accounts of webservers. Dit is niet zo. Kali Linux is een Debian distributie met een hoop netwerk- en beveiligingstools die vooraf geïnstalleerd zijn. Met Kali Linux kun je leren hacken en je kunt leren om niet gehackt te worden. Daarnaast wordt Kali Linux voornamelijk gebruikt door IT security professionals. Dus gericht op ethische hackers, red teamers en pentesters.

Kali Linux biedt een breed scala aan tooling gericht op pentesten aan. Dus als u geïnteresseerd bent in penetratietesten en op zoek bent naar een tool om bijvoorbeeld de beveiliging van een website te testen, is er een grote kans dat deze tool al binnen Kali Linux aanwezig is. Deze en vele andere websitegerelateerde tools zijn vooraf geïnstalleerd in Kali Linux, zodat u ze direct kunt gebruiken zonder enige configuratie uit te voeren.

Wat kost Kali Linux

Kali Linux is volledig gratis en dat zal altijd zo blijven. Dus als je Kali nu wilt uitproberen of als jouw primaire besturingssysteem wilt instellen, dan zijn er geen kosten aan verbonden. De reden hiervoor? Kali Linux is een open-source Debian distributie. Open-source betekent dat de sourcecode voor iedereen gratis te downloaden en te gebruiken is. Op de volgende URL is de sourcecode van Kali Linux te vinden: https://gitlab.com/kalilinux.

Hoe Kali Linux te installeren?

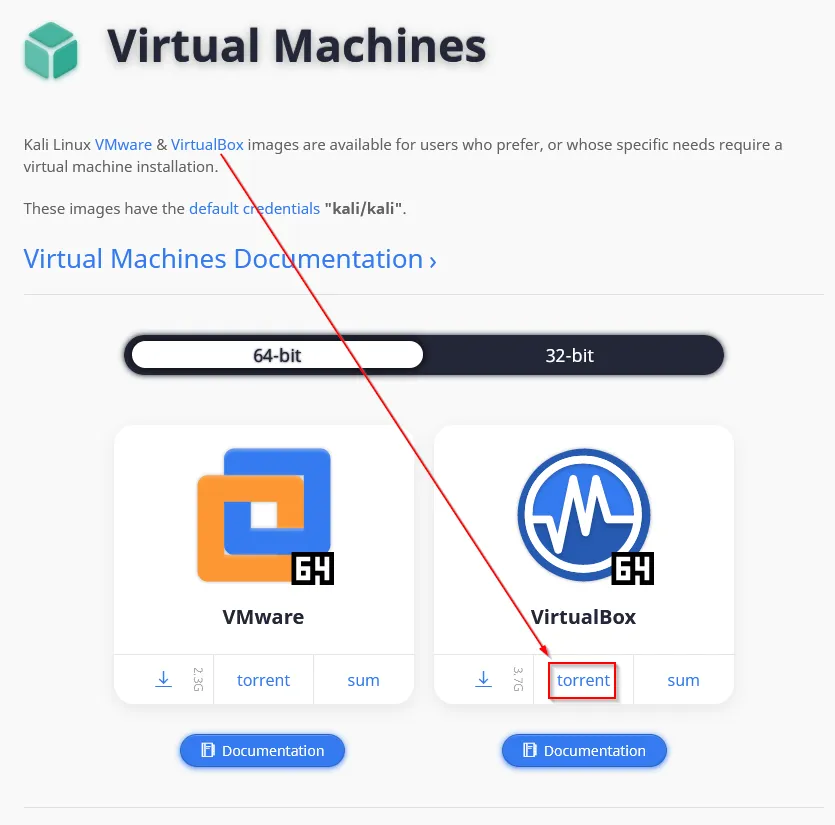

Als u nog niet bekend bent met Kali Linux adviseren wij om Kali eerst in een veilige virtuele omgeving uit te proberen. Onze voorkeur gaat uit naar VirtualBox (https://www.virtualbox.org/), dit is een virtualisatieprogramma dat gratis gebruikt kan worden.

Kali biedt kant-en-klare images aan voor VirtualBox. Dit betekent dat u door het gebruik van deze images zelf niet meer de installatiestappen hoeft te doorlopen. Dit is reeds gebeurd. De Kali Linux image voor VirtualBox kunt u op deze pagina vinden: https://www.kali.org/get-kali/#kali-virtual-machines. Wij raden het downloaden via torrent aan omdat dit veelal sneller is dat de alternatieve downloadmethode.

Na het downloaden van de image kunt u dubbel op het .OVA-bestand klikken en dan zal de Kali automatisch geïnstalleerd worden binnen uw VirtualBox. Zodra deze installatie voltooid is kunt u inloggen met de gebruiker “kali” en het wachtwoord “kali”.

Hoe kunnen wij u helpen?

Offensive Entra ID (Azure AD) and Hybrid AD security – Outsider Security review

In this blog post, I share my personal journey and insights from undertaking the Certified Azure Red Team Expert (CARTE) certification offered by Altered Security.

The WiFi Pineapple: Basic Usage

The Wi-Fi Pineapple, developed by Hak5, is a powerful tool designed for wireless network auditing. Its versatility makes it ideal for red teamers and physical pentesters who need to assess wireless environments quickly and efficiently. In this blog post, we’ll go through the basic usage of the Wi-Fi Pineapple, explain how it works, and demonstrate its potential in a controlled test scenario.

TPM‑sniffing with Saleae logic analyzer [2025]

Learn how to use a Saleae logic analyzer to intercept TPM-chip SPI communication and extract the Volume Master Key (VMK) in this practical, step‑by‑step guide. Essential for cybersecurity professionals aiming to strengthen hardware defenses.