Wij zijn |

NIS2 pentest: het wat en waarom

De NIS2-richtlijn, een belangrijke update van de oorspronkelijke NIS-richtlijn van 2016, is ontworpen om de cyberbeveiliging in de hele Europese Unie te verbeteren. Hoewel de exacte details van de NIS2-richtlijn nog moeten worden gepubliceerd, is het duidelijk dat deze een reeks nieuwe en verbeterde maatregelen zal voorstellen om het cyber-risicobeheer verder te versterken, waaronder een NIS2 pentest. Een pentest, ook wel bekend als een NIS2 penetratietest of IT-security test, is een gesimuleerde cyberaanval op een testobject, bedoeld om kwetsbaarheden te identificeren voordat kwaadwillenden deze kunnen misbruiken. Door nu al te beginnen met pentesten, kunt u uw beveiliging versterken en u voorbereiden op de komende NIS2-vereisten.

De NIS2-richtlijn, een belangrijke update van de oorspronkelijke NIS-richtlijn van 2016, is ontworpen om de cyberbeveiliging in de hele Europese Unie te verbeteren. Hoewel de exacte details van de NIS2-richtlijn nog moeten worden gepubliceerd, is het duidelijk dat deze een reeks nieuwe en verbeterde maatregelen zal voorstellen om het cyber-risicobeheer verder te versterken, waaronder een NIS2 pentest. Een pentest, ook wel bekend als een NIS2 penetratietest of IT-security test, is een gesimuleerde cyberaanval op een testobject, bedoeld om kwetsbaarheden te identificeren voordat kwaadwillenden deze kunnen misbruiken. Door nu al te beginnen met pentesten, kunt u uw beveiliging versterken en u voorbereiden op de komende NIS2-vereisten.

NIS2 en de relevantie voor uw organisatie

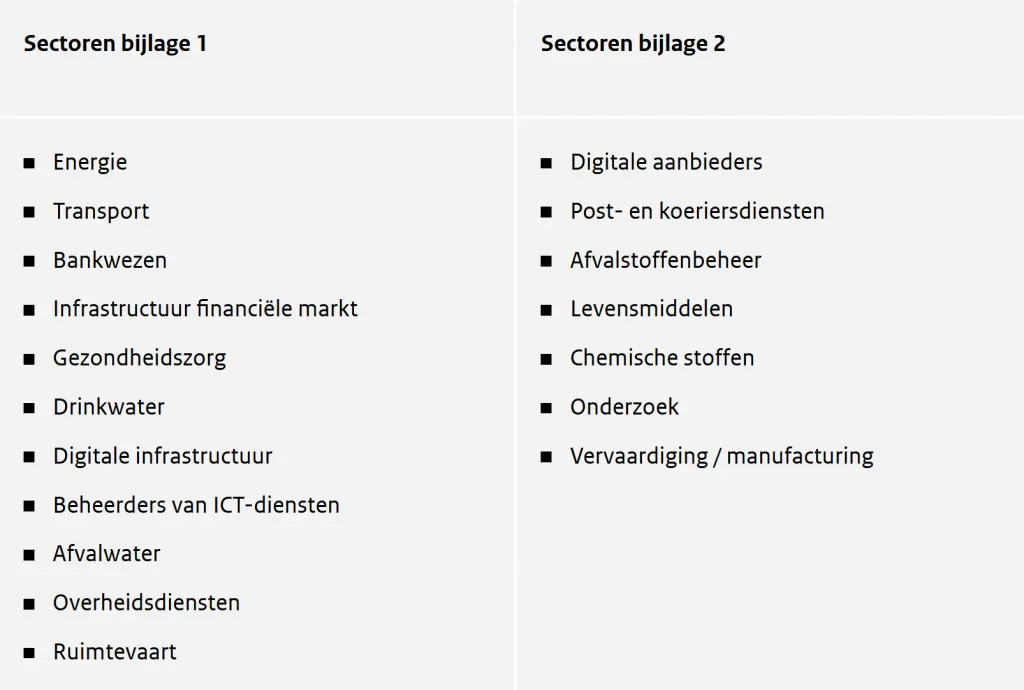

De toepasbaarheid van de NIS2-richtlijn op uw organisatie wordt bepaald door een aantal factoren, waaronder de sector waarin u actief bent en de grootte van uw organisatie. Als uw bedrijf meer dan 50 werknemers heeft of een jaaromzet of balanstotaal van meer dan 10 miljoen euro, dan zou de NIS2 Cyber Security Richtlijn, inclusief de NIS2 pentest, mogelijk op u van toepassing kunnen zijn. Het is belangrijk om te begrijpen dat NIS2 van toepassing is op zowel essentiële als belangrijke entiteiten, wat betekent dat een breed scala aan organisaties onder de richtlijn kan vallen.

De rol van de NIS2 pentest binnen de NIS2 richtlijnen

Pentesten, ook wel bekend als penetratietesten of IT-security testen, spelen een cruciale rol binnen de NIS2. Ze helpen bij het identificeren en mitigeren van kwetsbaarheden in uw netwerken en systemen, waardoor u de beveiliging kunt versterken en cyberaanvallen kunt voorkomen. Bovendien vereist NIS2 dat organisaties regelmatig pentesten uitvoeren als onderdeel van hun cyber-risicobeheer. Dit helpt om ervoor te zorgen dat uw beveiligingsmaatregelen up-to-date blijven en effectief zijn tegen de nieuwste cyberdreigingen. Daarnaast benadrukt NIS2 het belang van actieve cyberbescherming, het organiseren van trainingen voor personeel en het verhogen van het bewustzijn van cyberdreigingen.

Hoe Pentests.nl u kan helpen met de NIS2

Bij Pentests.nl zijn we gespecialiseerd in het uitvoeren van pentesten. Onze ervaren pentesters hebben de kennis en vaardigheden om uw systemen grondig te testen en eventuele kwetsbaarheden te identificeren. We zijn een actief lid van de branchevereniging Cyberveilig Nederland, en we onderscheiden ons door onze jarenlange ervaring en expertise in het uitvoeren van pentesten.

Hoewel de exacte details van de NIS2-richtlijn nog moeten worden gepubliceerd, is het duidelijk dat pentesten een belangrijk onderdeel zullen zijn van de vereisten. Door nu al te beginnen met pentesten, kunt u uw beveiliging versterken en u voorbereiden op de komende NIS2-vereisten.

Bent u klaar om de beveiliging van uw systemen te versterken en u voor te bereiden op de NIS2-richtlijn? Neem dan vrijblijvend contact met ons op om de mogelijkheden te bespreken. Ons team van experts staat klaar om u te helpen bij het navigeren door de complexiteit van NIS2 compliance en het versterken van uw cybersecurity.

Hoe kunnen wij u helpen?

Offensive Entra ID (Azure AD) and Hybrid AD security – Outsider Security review

In this blog post, I share my personal journey and insights from undertaking the Certified Azure Red Team Expert (CARTE) certification offered by Altered Security.

The WiFi Pineapple: Basic Usage

The Wi-Fi Pineapple, developed by Hak5, is a powerful tool designed for wireless network auditing. Its versatility makes it ideal for red teamers and physical pentesters who need to assess wireless environments quickly and efficiently. In this blog post, we’ll go through the basic usage of the Wi-Fi Pineapple, explain how it works, and demonstrate its potential in a controlled test scenario.

TPM‑sniffing with Saleae logic analyzer [2025]

Learn how to use a Saleae logic analyzer to intercept TPM-chip SPI communication and extract the Volume Master Key (VMK) in this practical, step‑by‑step guide. Essential for cybersecurity professionals aiming to strengthen hardware defenses.